VERIFIER LA VERSION SSH : ssh –v

Connaître la version de la librairie ssl: dpkg -1 libssl*

Installation SSH : sudo aptitude install openssh-server

Pour CentOS : sudo yum install openssh-server

Configuration SSH : vim /etc/ssh/sshd_config

Exemple fichier sshd_config:

# What ports, IPs and protocols we listen for

Port 1323

Cette section permet de configurer le port d'écoute du serveur

# Use these options to restrict which interfaces/protocols sshd will bind to

#ListenAddress ::

#ListenAddress 0.0.0.0

Cette section permet de dire au serveur d'écouter seulement sur certaines adresses IP. Pour pouvoir faire cela, enlevez le # du deuxième ListenAdress et remplacez 0.0.0.0 par votre adresse IP.

# Authentication:

LoginGraceTime 120

PermitRootLogin yes

StrictModes yes

PermitRootLogin

permet de dire si SSH autorise ou non la connexion au compte root. Par mesure de sécurité, il vous est recommandé de mettre cette option à no.

Programme qui permet de démarrer, redémarrer ou arrêter SSH : /etc/init.d/ssh Start, stop, restart

Accès à distance à la console en ligne de commande :

ssh <nom_utilisateur>@<ipaddress> -p <num_port>

Authentification par clef :

Pour générer un couple de clefs DSA : ssh-keygen -t dsa

Les clefs générées ont par défaut une longueur de 1024 bits, ce qui est aujourd'hui considéré comme suffisant pour une bonne protection.

La clef privée est stockée dans le fichier ~/.ssh/id_dsa avec les permissions 600 et la clef publique est stockée dans le fichier ~/.ssh/id_dsa.pub avec les permissions 644.

Lors de la création, OpenSSH vous demande une pass phrase qui est un mot de passe pour protéger la clef privée. Cette pass phrase sert à chiffrer la clef privée. La pass phrase vous sera alors demandée à chaque utilisation de la clef privée, c'est-à-dire à chaque fois que vous vous connecterez en utilisant cette méthode d'authentification.

Un mécanisme appelé ssh-agent comme permet de ne pas rentrer le mot de passe à chaque fois.

Changer la pass phrase qui protège votre clef privée : ssh-keygen -p

Autoriser votre clef publique :

Pour cela, il suffit de copier votre clef publique dans le fichier ~/.ssh/authorized_keys de la machine sur laquelle vous voulez vous connecter à distance. Ce fichier peut contenir poussières clefs public, il sufi de rajouter les clefs a la suite.

De cette façon plusieurs connexions sont possible avec les clefs privé différentes

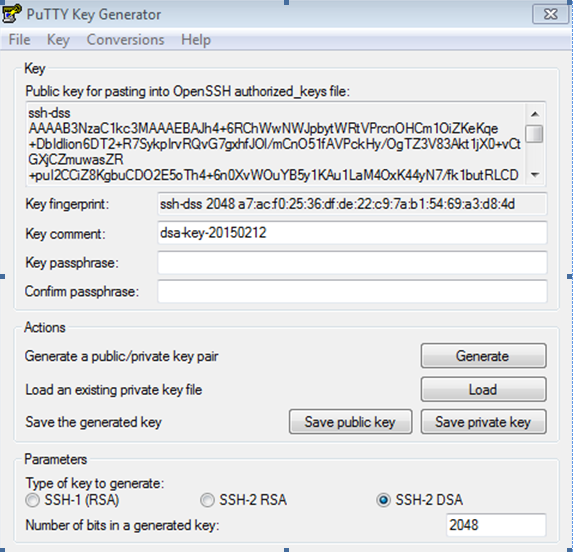

Générer un couple de clefs DSA avec PUTTYGEN

Sélectionner SSH-2 DSA et cliquer sur « Generate »

Bouger la souris pour faire avancer le chmilblique.

Une fois terminer vous pouvez entrer le Key passphrase ou pas.

Sauvegarder la clé privée avec le bouton « Save private key »

Le texte dans « Public key for posting into OpenSSH authorized_keys file » est a copier dans votre fichier authorized_keys de la machine sur laquelle vous voulez vous connecter à distance.

Générer un couple de clefs sous Linux

ssh-keygen -t ed25519 -C "Cette adresse e-mail est protégée contre les robots spammeurs. Vous devez activer le JavaScript pour la visualiser."

ssh-keygen -t ed25519 -C "Cette adresse e-mail est protégée contre les robots spammeurs. Vous devez activer le JavaScript pour la visualiser."

Enter file in which to save the key : laisser l'emplacement proposé par défaut

Enter passphrase (empty for no passphrase): laisser vide

Enter same passphrase again: laisser vide

Fournir le contenu du fichier id_ed25519.pub